DevSecOps SAST(/w GitLab)

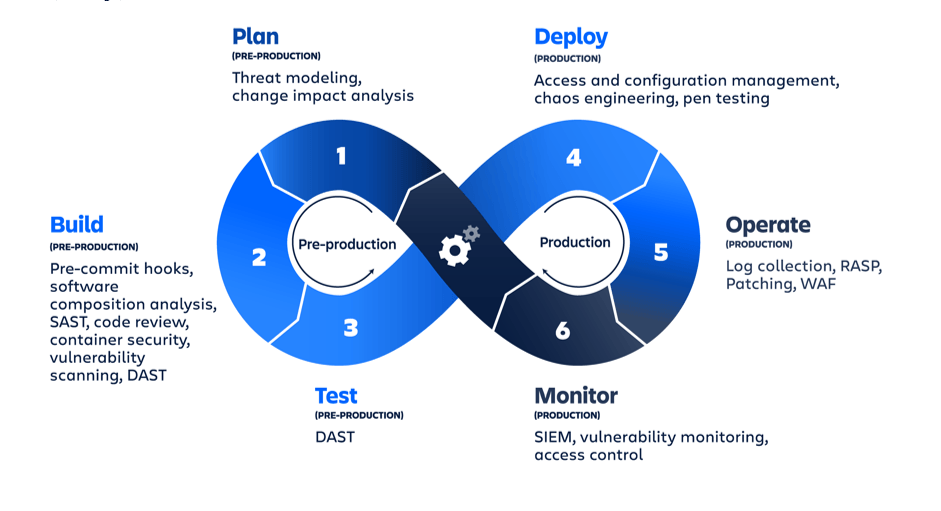

DevSecOps 란 무엇인가? CI 빌드 환경 및 Build 시 자동으로 SAST 점검을 수행하는 환경 구성해보기

초급자를 위해 준비한

[보안, sast] 강의입니다.

이런 걸 배울 수 있어요

DevSecOps란

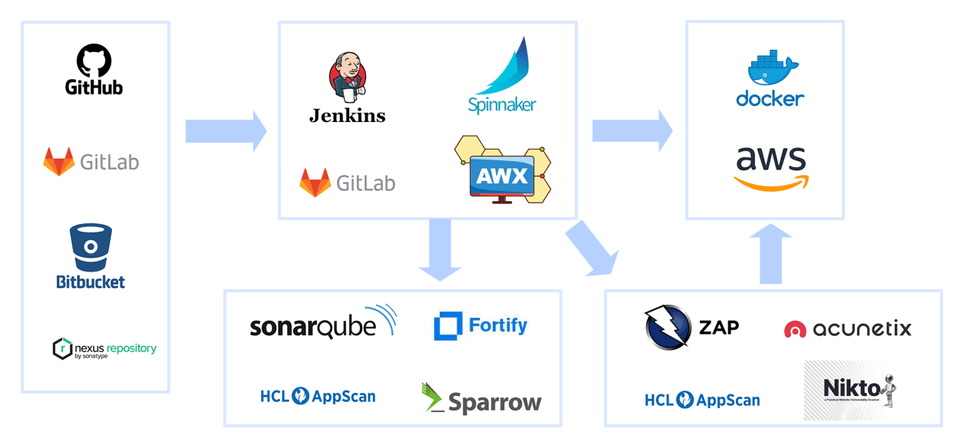

CI/CD Pipeline SAST 자동 점검 환경 구성

이런 분들께

추천드려요!

학습 대상은

누구일까요?

기업에서 DevSecOps 환경을 구축하고 싶은 분

DevSecOps 구축을 위한 방안 및 목표 설정을 위해 고민하고 계신 분

커리큘럼

전체

13개 ∙ (1시간 54분)

해당 강의에서 제공:

수업자료

1.3 GitLab CI 환경 구축

09:33

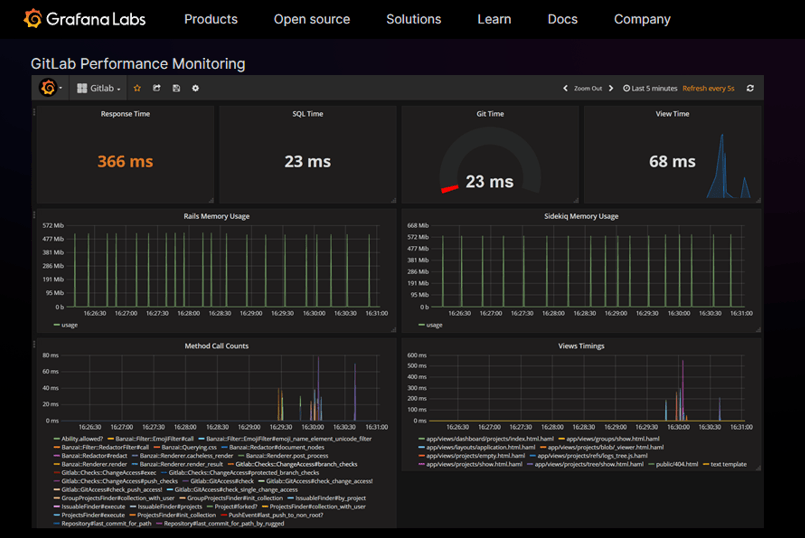

2.1 Monitoring

09:59

2.2 마치며

06:26

강의 게시일:

마지막 업데이트일:

수강평

아직 충분한 평가를 받지 못한 강의입니다.

모두에게 도움이 되는 수강평의 주인공이 되어주세요!