중급자를 위해 준비한

[보안] 강의입니다.

이런 걸 배울 수 있어요

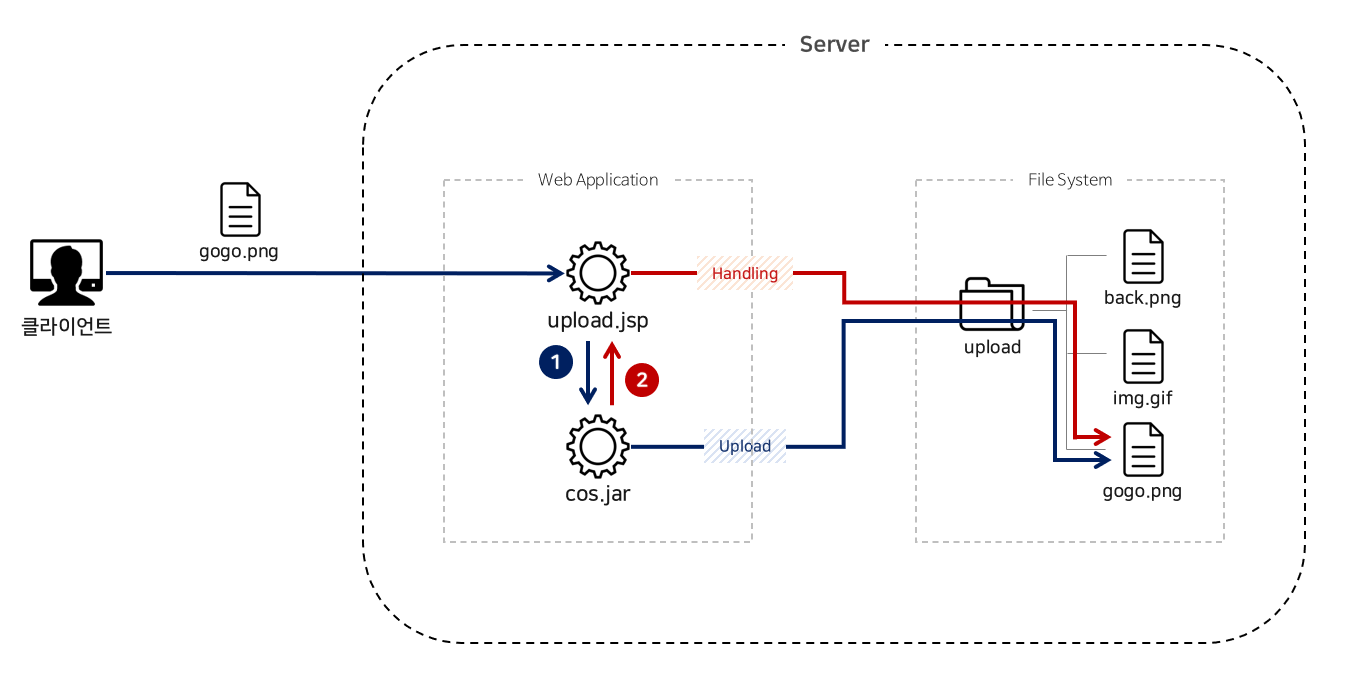

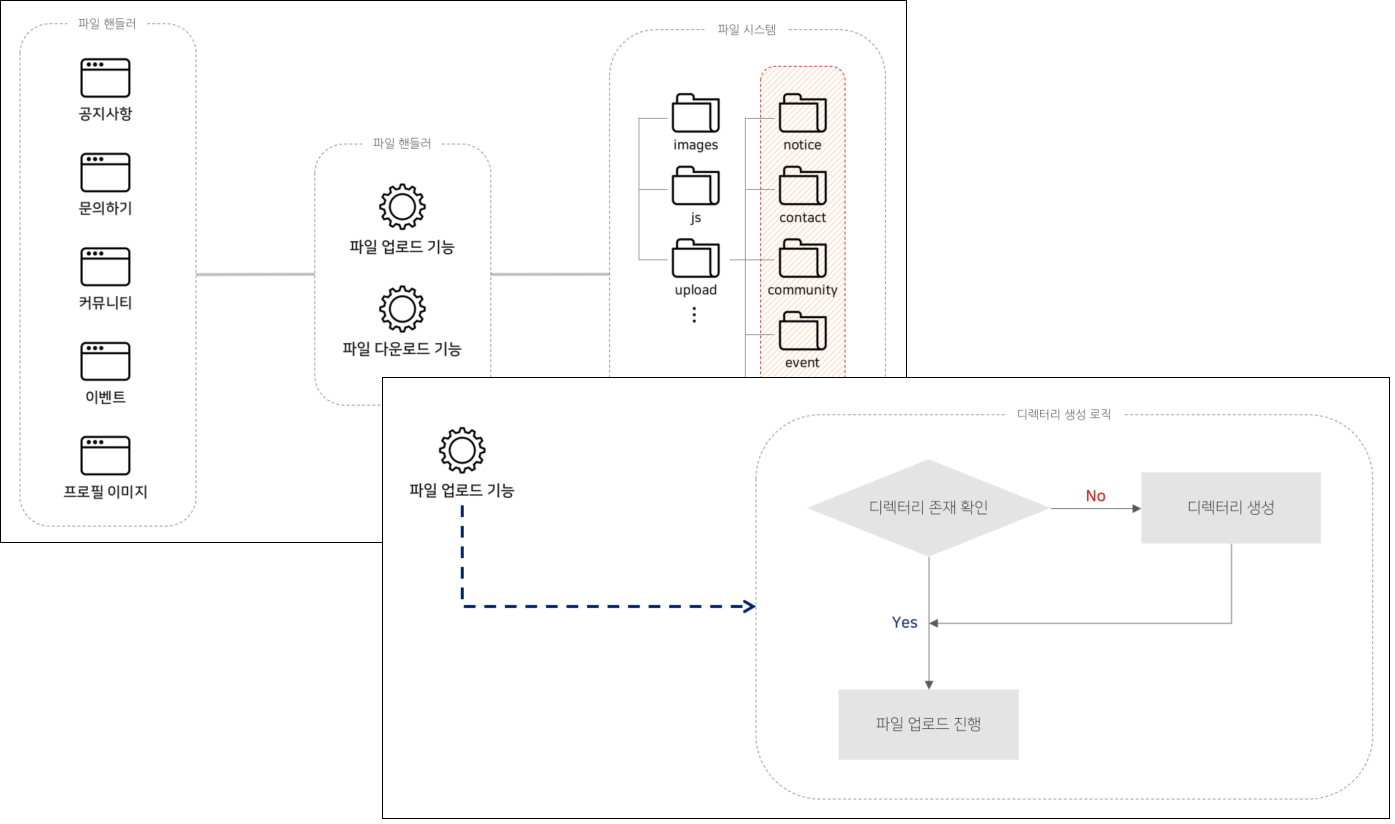

Java 파일 업로드 라이브러리에 대한 이해

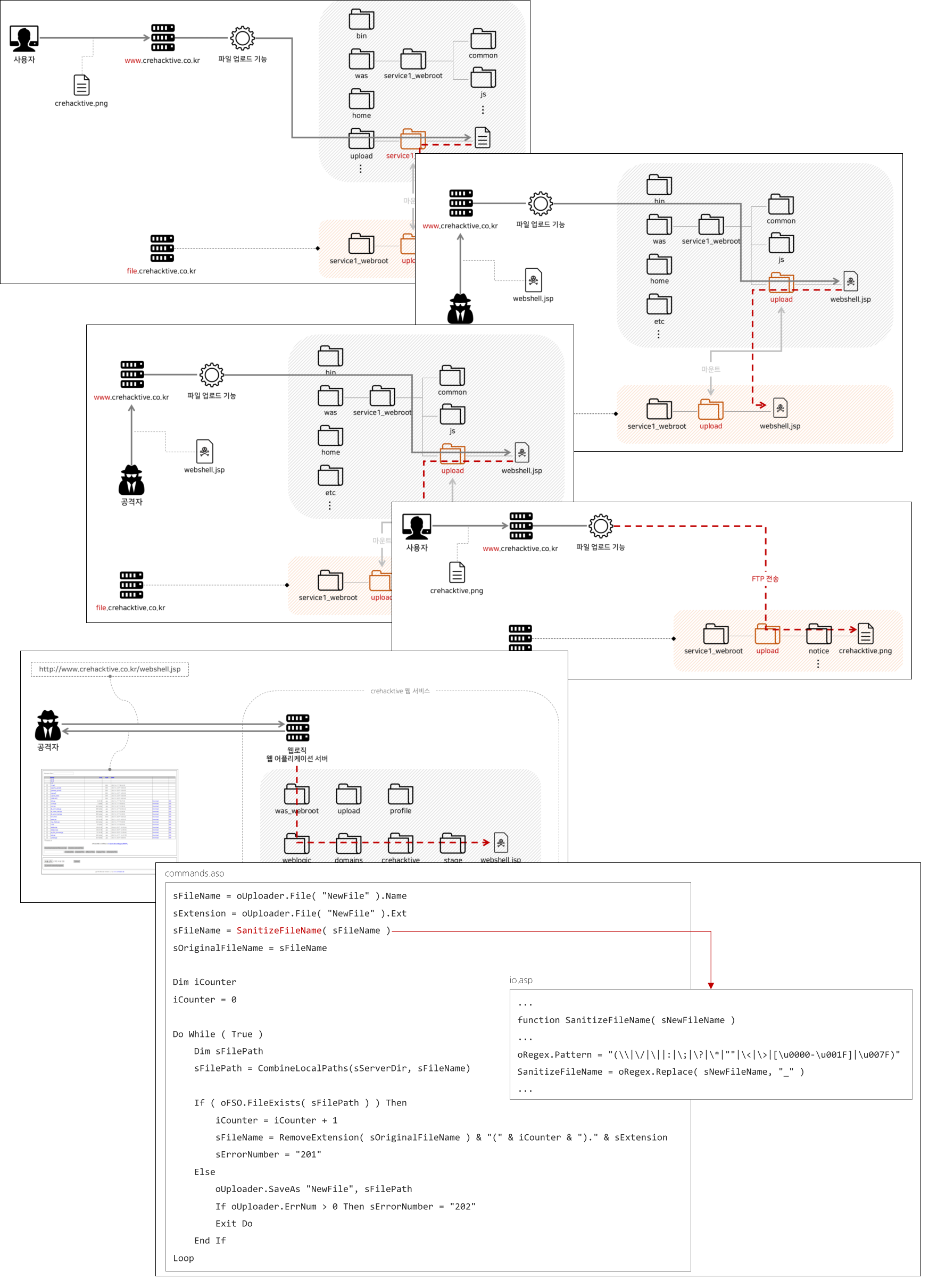

Java 파일 업로드 라이브러리에 대한 잠재적 보안 위협

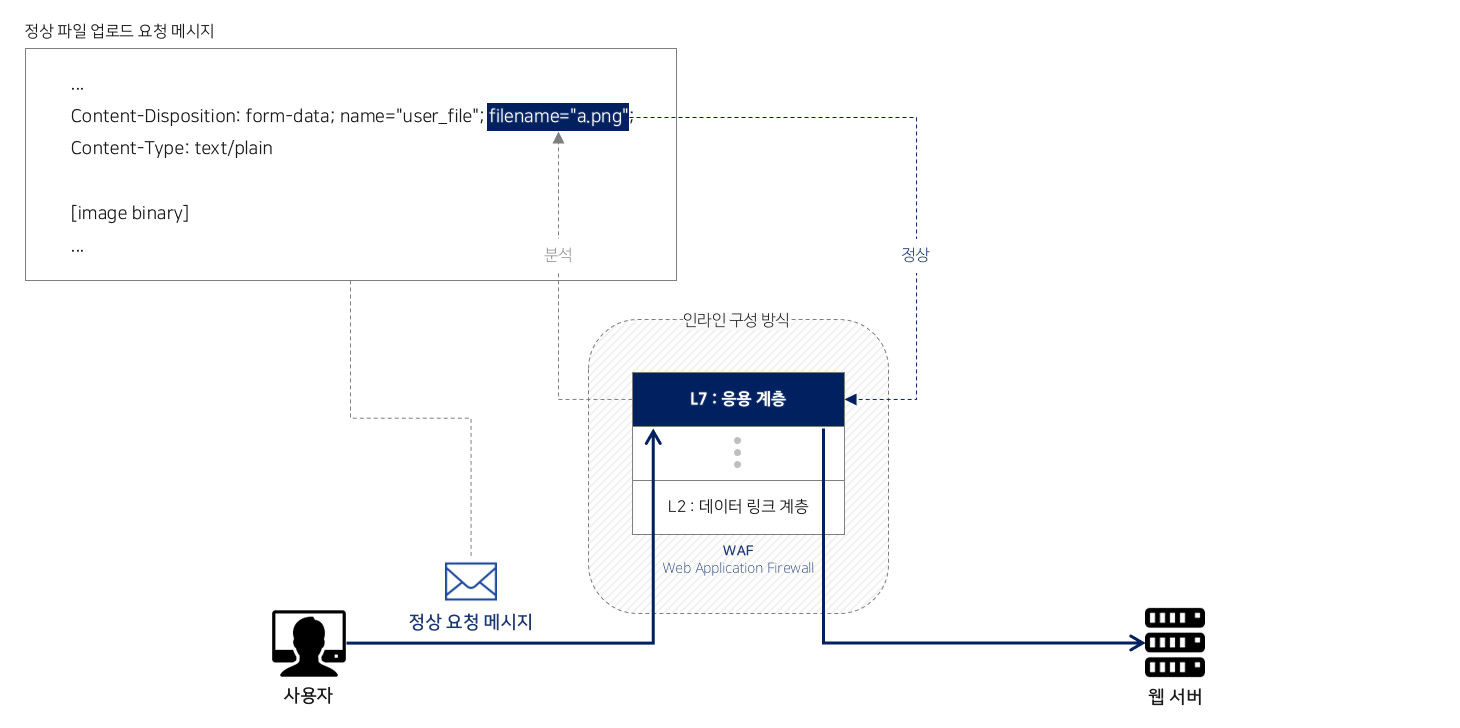

웹 방화벽에 대한 이해

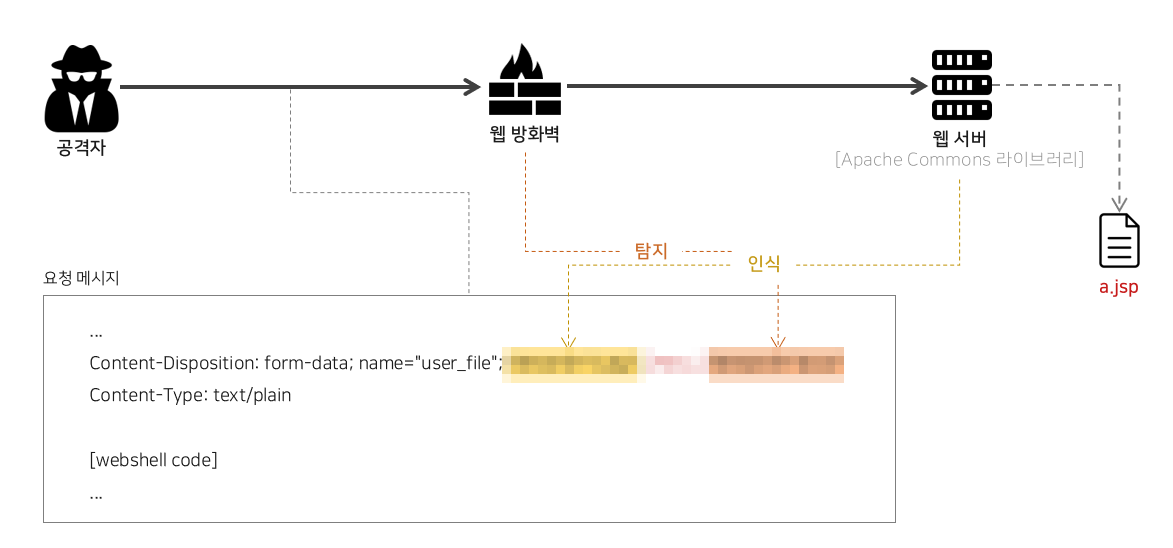

웹 방화벽 우회 기술

다양한 환경에 대한 이해

다양한 환경에서 웹쉘 업로드 공격 방법

이런 분들께

추천드려요!

학습 대상은

누구일까요?

현업에서 모의해킹 혹은 취약점 진단을 하고 있는 실무자

취업 준비생

선수 지식,

필요할까요?

웹 기술

웹 해킹 기초

파일 다운로드 취약점 지식

파일 업로드 취약점 지식

안녕하세요

크리핵티브입니다.

24,673

명

수강생

1,215

개

수강평

492

개

답변

4.9

점

강의 평점

18

개

강의

:: 국내 정보보안 솔루션 개발 기업 재직 ::

- 앱 위변조 방지 솔루션 : 미들웨어 담당 / 해킹 대회 운영진 / 국내 유명 해킹/방어 훈련장 제작

:: 국내 정보보안 전문 업체 재직 ::

- 블랙박스 모의해킹 / 시나리오 기반 모의해킹 / 웹 취약점 진단 / 모바일 취약점 진단 / 소스코드 취약점 진단 / APT 모의 훈련 / DDoS 모의훈련 / 인프라 진단 / 스마트 가전 진단

- 국내 대기업, 중소기업 다수 진단

:: 외부 교육 및 활동 ::

- 멀티캠퍼스, 국가 보안 기술 연구소(ETRI)

- 국내 정보보안 업체 : 재직자 대상 "웹 모의해킹 심화 교육" 진행중

- 해커팩토리 문제 제작

:: 취약점 발견 ::

1) Web Application Server 취약점

- TMAX JEUS : 원격 명령어 실행 취약점(Remote Command Execution Vulnerability)

- IBM WebSphere(CVE-2020-4163) : 원격 명령어 실행 취약점(Remote Command Execution Vulnerability)

2) CMS(Contents Management System) 취약점

- 네이버 스마트에디터 : 파일 업로드 취약점

- 그누보드 : SQL Injection , 파일 업로드 취약점(그누보드4, 그누보드5), XSS ...

- 킴스큐 : 파리미터 변조 취약점 , 파일 업로드 취약점

* 이메일 : crehacktive3@naver.com

* 블로그 : http://www.crehacktive.co.kr

커리큘럼

전체

72개 ∙ (6시간 10분)

해당 강의에서 제공:

교육 소개

05:08

개요

02:57

파일 업로드 라이브러리 필요성과 종류

07:01

[라이브러리1] 환경 구축

03:04

[라이브러리1] 라이브러리 분석

16:09

[라이브러리1] 정리

03:53

[라이브러리2] 환경 구축

03:20

웹 방화벽에 대한 이해

06:58

웹 방화벽 우회를 위한 테크닉 개론

05:21

웹 방화벽 우회 테크닉(1)

04:12

웹 방화벽 우회 테크닉(1) 실습

03:20

웹 방화벽 우회 테크닉(2)

01:13

웹 방화벽 우회 테크닉(2) 실습

01:27

웹 방화벽 우회 테크닉(3)

01:30

웹 방화벽 우회 테크닉(3) 실습

00:49

웹 방화벽 우회 테크닉(4)

02:05

웹 방화벽 우회 테크닉(4) 실습

00:57

웹 방화벽 우회 테크닉(5-1)

04:32

웹 방화벽 우회 테크닉(5-2)

08:44

웹 방화벽 우회 테크닉(5-3)

01:18

웹 방화벽 우회 테크닉(5) 실습

02:21

웹 방화벽 우회를 위해서...

04:42