인프런 커뮤니티 질문&답변

Karpenter VPC 질문입니다.

해결된 질문

작성

·

54

·

수정됨

0

안녕하세요 강사님.

강사님께서 만들어주신 강의를 보고 많은 도움을 얻고 있는 수강자입니다.

최근 다시 공부하면서 궁금한 점이 생겨 문의드립니다.

Karpenter Preconfig 배포 관련하여, 배포 시 VPC는 172.x.x.x 대역을 사용하는데 VPC 설정 없이 Amazon EKS 클러스터를 생성하면 192.168.x.x 대역으로 생성됩니다. IP 대역이 서로 달라도 운영 시 문제가 없을까요? 테스트 진행 중에는 별다른 이슈가 없어서 깊게 생각하지 않고 테스트를 이어갔습니다. 그러나 테스트를 마친 후, IP 대역의 차이가 있어 문의드리게 되었습니다.

참고 Karpenter Preconfig 배포

[1] https://cloudneta.github.io/cnaeblab/2023-05-19-CH5-3/

024-10-20 11:17:10 [ℹ] eksctl version 0.193.0

2024-10-20 11:17:10 [ℹ] using region ap-northeast-2

2024-10-20 11:17:10 [ℹ] setting availability zones to [ap-northeast-2b ap-northeast-2c ap-northeast-2d]

2024-10-20 11:17:10 [ℹ] subnets for ap-northeast-2b - public:192.168.0.0/19 private:192.168.96.0/19

2024-10-20 11:17:10 [ℹ] subnets for ap-northeast-2c - public:192.168.32.0/19 private:192.168.128.0/19

2024-10-20 11:17:10 [ℹ] subnets for ap-northeast-2d - public:192.168.64.0/19 private:192.168.160.0/19

#배포시 오류 내용

#참고 1

2024-10-20 11:56:12 [ℹ] waiting for CloudFormation stack "eksctl-eks-mj-cluster"

2024-10-20 11:56:13 [!] IRSA config is set for "vpc-cni" addon, but since OIDC is disabled on the cluster, eksctl cannot configure the requested permissions; the recommended way to provide IAM permissions for "vpc-cni" addon is via pod identity associations; after addon creation is completed, add all recommended policies to the config file, under `addon.PodIdentityAssociations`, and run `eksctl update addon`

2024-10-20 11:56:13 [ℹ] creating addon

2024-10-20 11:56:14 [ℹ] successfully created addon

#참고 2

2024-10-20 12:03:16 [✔] created 1 managed nodegroup(s) in cluster "eks-mj"

2024-10-20 12:03:17 [ℹ] IRSA is set for "aws-ebs-csi-driver" addon; will use this to configure IAM permissions

2024-10-20 12:03:17 [!] IRSA has been deprecated; the recommended way to provide IAM permissions for "aws-ebs-csi-driver" addon is via pod identity associations; after addon creation is completed, run `eksctl utils migrate-to-pod-identity`

2024-10-20 12:03:17 [ℹ] creating role using provided policies for "aws-ebs-csi-driver" addon

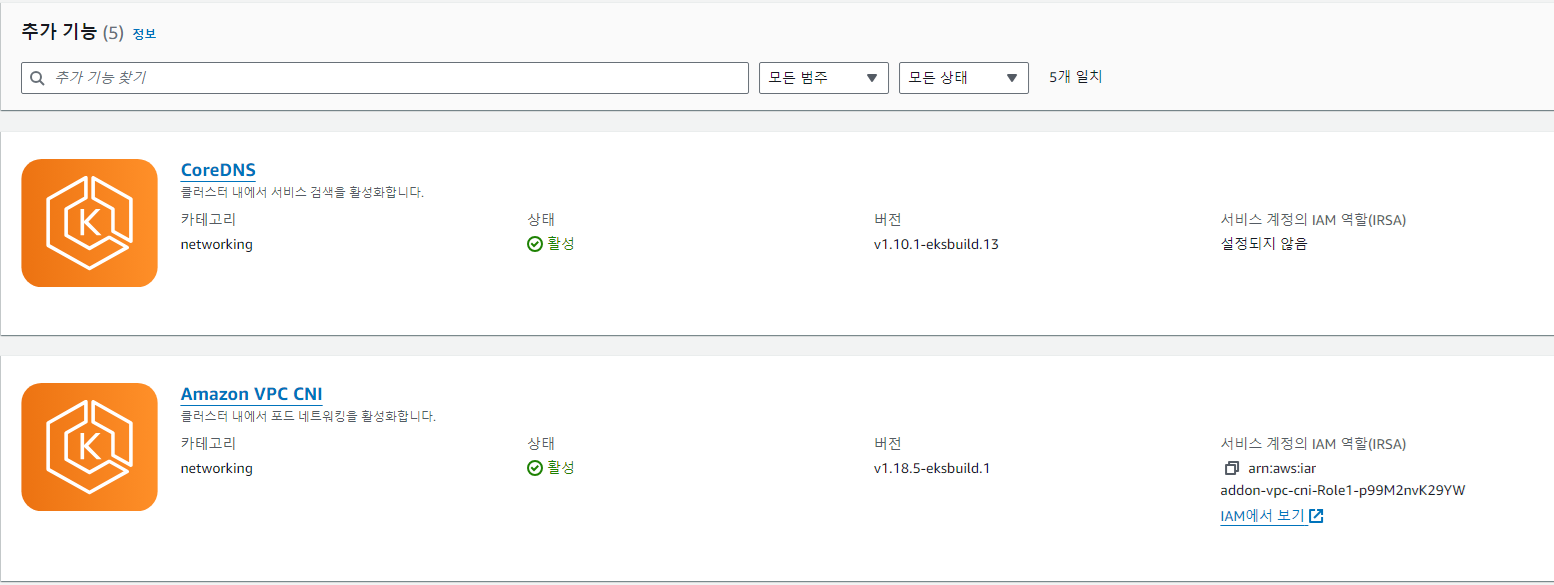

애드온 설치 확인

답변 1

0

안녕하세요. CloudNet@ 팀입니다.

질문하신 내용에 대해 답변드립니다.

먼저 Karpenter Preconfig로 배포하는 VPC는 EKS Bastion Host가 구성되는 네트워크 환경입니다.

참고로 EKS Bastion Host는 EKS Cluster를 관리하는 목적으로 사용되는데요.

현재 API Endpoint 접근이 퍼블릭 액세스로 특별한 제약 없이 외부 통신만 가능하면 됩니다. 그래서 별도의 VPC에 퍼블릭 환경으로 구성한 것이죠.

반면 eksctl 명령으로 EKS 클러스터를 구성할 때 별도의 VPC를 지정하지 않으면, 자동으로 신규 VPC와 서브넷을 자동으로 생성하고 배포됩니다.

이때 생성되는 VPC의 IP CIDR는 192.168.0.0/16이고 /19로 서브넷팅하여 퍼블릭 서브넷 3개와 프라이빗 서브넷 3개로 구성되네요.

정리해보면 CloudFormation을 통해 배포되는 VPC는 관리 용도의 Bastion Host를 위한 네트워크이고, eksctl로 배포되는 VPC는 클러스터의 네트워크로 서로 상관 관계가 없습니다.

이러한 이유는 API 접근이 퍼블릭 액세스로 외부 인터넷을 통해 접근하기 때문인 것이죠.

만약 프라이빗 액세스라면 VPC간 통신이 가능하도록 설정하거나, EKS Bastion Host가 클러스터 용도의 VPC에 존재해야 합니다.

추가로 eksctl로 배포할 때 발생하는 로그는 오류 메시지보다는 권고 사항을 알리는 목적으로 보입니다.

IRSA를 통해 권한을 위임하는 방식에서 EKS Pod Identity로 위임하는 방식을 권고하는 것인데요.

참고로 Pod Identity는 파드에 대한 AWS 자원의 접근을 권한을 정의하는 새로운 방식으로 AWS에서 밀고 있는 방식입니다.

이부분은 참고만 하세요~!

감사합니다.

빠르게 답변해 주셔서 정말 감사합니다 강사님.

덕분에 궁금증이 해결되었습니다!

공부하다가 궁금한 점이 생기면 다시 질문드리겠습니다.

즐거운 하루 되시길 바랍니다. (__)