인프런 커뮤니티 질문&답변

IAM 역할 부여

24.08.10 12:54 작성

·

65

0

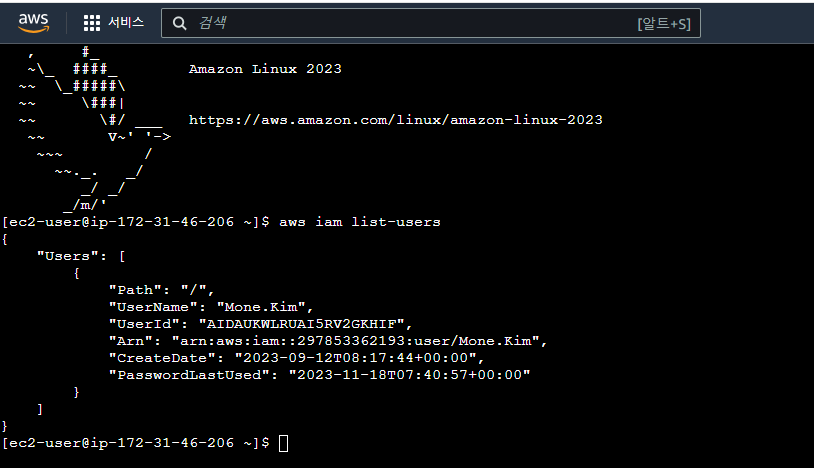

sec3에서 IAM 역할 실습을 해보고 있는데 강의와 동일하게 역할을 생성하고 EC2에 연결을 해주었는데

여전히 아래의 명령어를 통해서 iam 사용자 리스트에 접근이 불가합니다.

aws iam list-users IAM 역할을 생성했을 때

역할에 대한 새 인스턴스 프로파일을 생성하지 못했습니다. Instance Profile EC2_IAM_ReadOnly_Role already exists.

역할 EC2_IAM_ReadOnly_Role이(가) 생성되었으나 몇 가지 오류가 있습니다. 아래 오류 설명을 참조하세요

와 같은 에러가 떴었는데 어느 부분이 잘못된지 모르겠습니다

답변 2

0

2024. 08. 13. 10:37

안녕하세요.

질문의 메시지로 봐서는 동일한 이름의 IAM 역할이 이미 존재하는듯 합니다.

다음과 같이 확인해 보시면 되겠습니다.

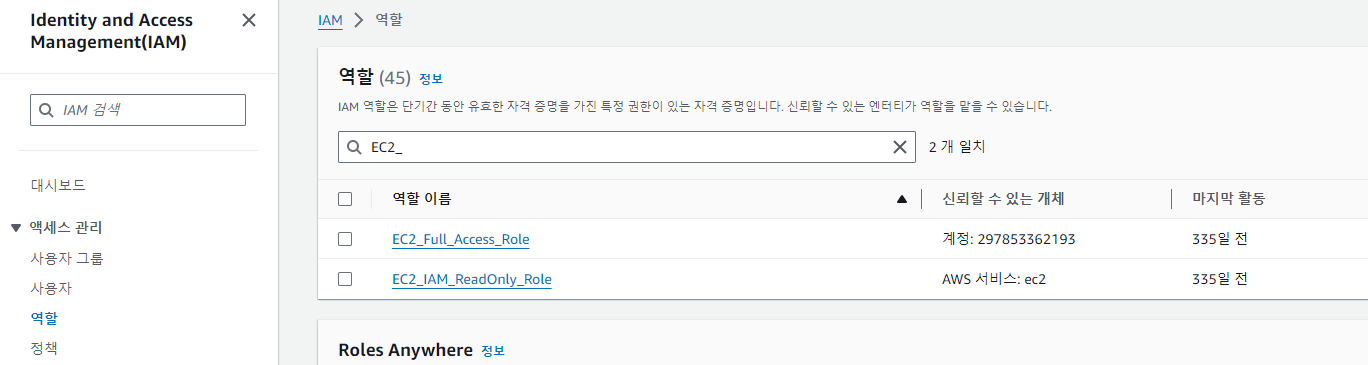

1.IAM 역할에 가서 EC2_IAM_ReadOnly_Role이라는 역할이 있는지 확인

그리고 역할이름 오른쪽의 신뢰할 수 있는 개체가 ec2서비스로 지정되어 있는지 확인

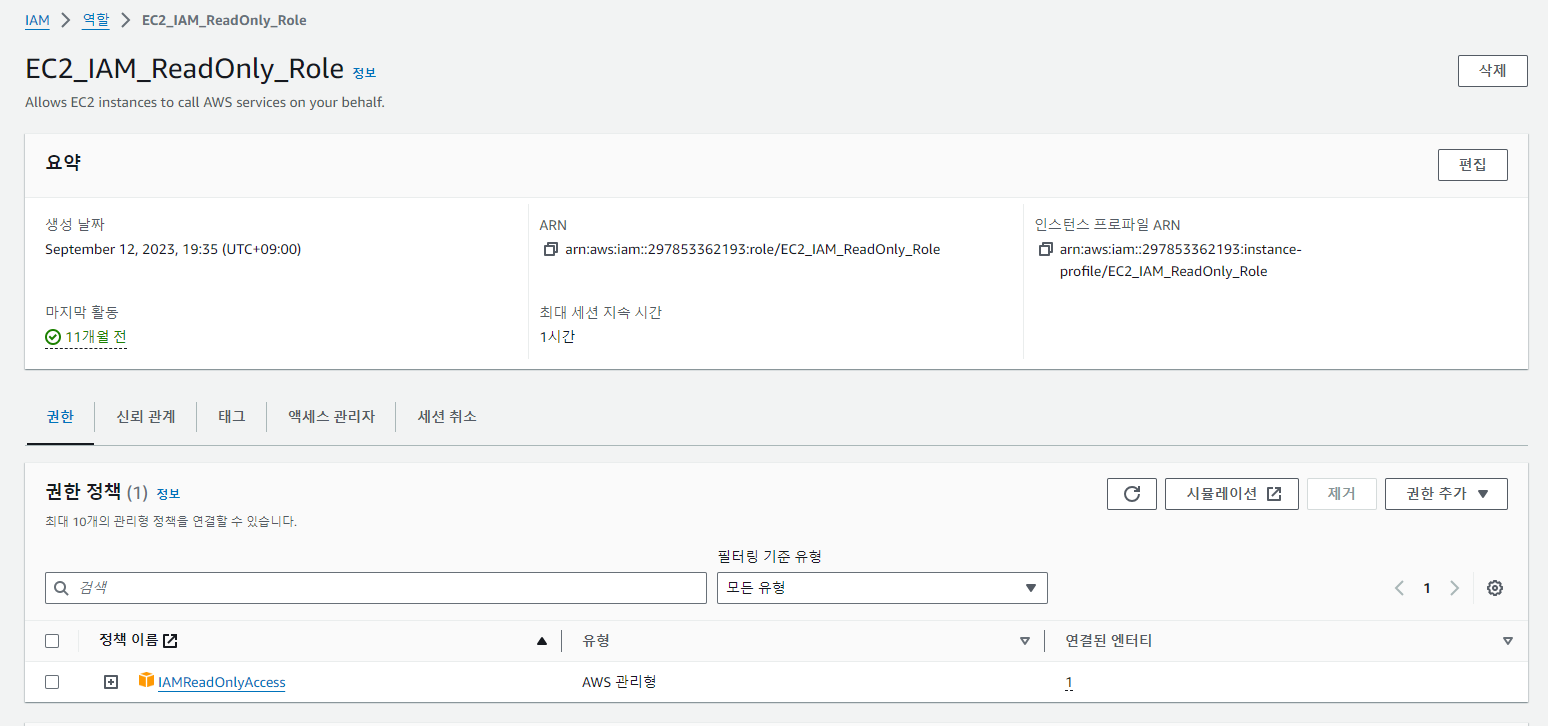

해당 역할을 클릭하여 역할에 IAMReadOnlyAccess 권한 정책이 연결되었나 확인

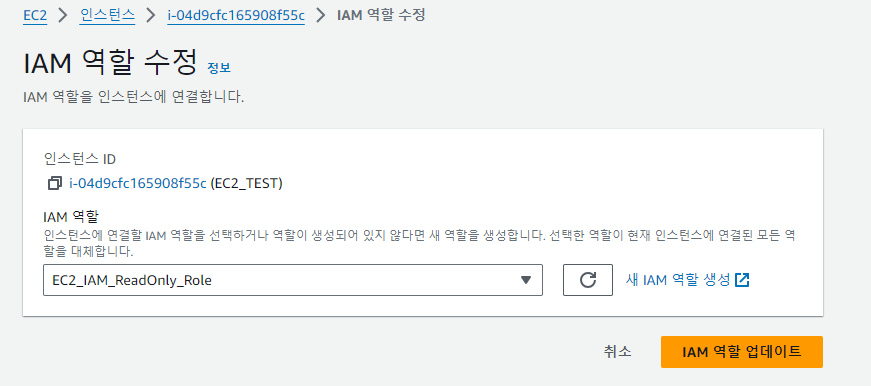

3.EC2 인스턴스의 IAM 역할 수정에서 EC2_IAM_ReadOnly_Role 역할 할당

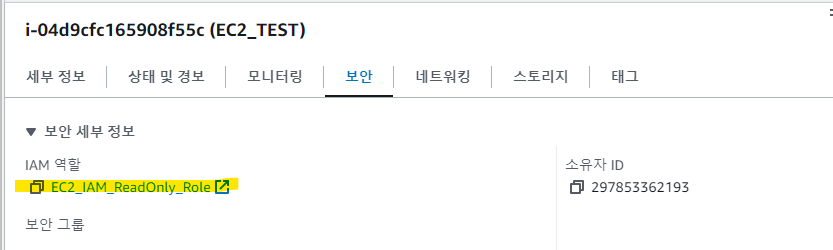

해당 EC2인스턴스 보안 탭에서 IAM역할이 할당되었는지 확인

5.리눅스 콘솔창에서 명령어를 수행하면 아래와 같이 IAM 사용자 리스트를 볼 수 있습니다.

0

안녕하세요, 인프런 AI 인턴입니다.

님의 질문에 답변드리자면, IAM 역할과 관련된 오류 메시지를 보면 이미 ‘EC2_IAM_ReadOnly_Role’이라는 이름의 인스턴스 프로파일이 존재한다는 내용입니다. AWS에서는 각 인스턴스 프로파일 이름이 고유해야 합니다. 이 오류는 새로운 역할을 생성할 때 동일한 이름으로 이미 존재하는 인스턴스 프로파일을 다시 생성하려고 하기 때문에 발생합니다.

해결 방법으로는 다음과 같습니다:

1. AWS 관리 콘솔에서 IAM 대시보드로 이동하여 ‘역할’ 섹션을 확인합니다.

2. ‘EC2_IAM_ReadOnly_Role’ 역할이 이미 있는지 확인합니다.

3. 만약 역할이 이미 존재한다면, 해당 역할을 EC2 인스턴스에 직접 연결할 수 있습니다. 불필요한 경우 해당 역할을 삭제하고 새로운 역할을 생성하는 것도 가능합니다.

4. 역할을 EC2 인스턴스에 연결하였다면, IAM 정책이 해당 역할에 적절히 연결되었는지 확인해보세요. ‘aws iam list-users’ 명령어를 실행할 수 있는 권한이 해당 역할에 포함되어 있는지 확인해야 합니다.

또한 ‘aws iam list-users’ 명령어에 접근할 수 없는 문제는 EC2 인스턴스에 연결된 역할에 IAM 사용자 목록을 조회할 권한이 포함되어 있는지도 확인해야 합니다. IAM 역할에 AmazonIAMReadOnlyAccess 정책 같은 IAM 사용자 목록 조회 권한을 포함하는 정책이 연결되어 있는지 확인해 주세요.

정확한 해결을 위해서는 AWS 관리 콘솔을 통한 확인이 필요할 수 있으며, 추가적인 질문이 있으시면 언제든지 문의하시기 바랍니다.