인프런 커뮤니티 질문&답변

[공통] 2급 21회 시험 리뷰 강의 질문드립니다.

해결된 질문

작성

·

313

1

안녕하세요.

[공통] 2급 21회 시험 리뷰 강의 수강중 궁금한게 있어 글 남깁니다.

가상화 파일 분석 방법 중

1. ftk imager로 필요한 파일을 추출해서 분석

2. 가상화 프로그램으로 로드해서 분석

3. 가상화 파일을 raw 파일로 변환후에 분석툴에서 분석

[질문1]

예를들어 윈도우 shutdown 날짜를 확인하기 위해 레지스트리를 분석한다고 하면

방법 1인 ftk imager에서 하이브 파일을 추출해서 rega로 분석하는 경우와

방법 2인 vmware를 이용해서 가상머신으로 직접 들어가서 가상머신내 로컬에서 레지스트리 편집기에 들어가서 해당 정보를 확인하는 경우와 결과가 같은걸까요?

[질문2]

만약에 두번째 분석방법을 선택한 경우에

증거 파일을 찾는 과정에서 vmware를 이용하여 로드한 이미지파일(vmdk)로 직접 접속해서

이것저것 열어보면서 증거를 찾아간다고 했을때 이미지 파일이 손상되는? 무결성이 깨지는..?(파일 접근 시간 등) 문제는 없는건지 궁금합니다.

[질문 3]

만약에 문제가

공모시에 이메일(아웃룩) 통신을 하였고 사용자(용의자)의 통신 IP를 물어보는 거라면

어디서 어떻게 확인할 수 있는지 궁금합니다.

감사합니다.

답변 3

0

0

안녕하세요 뽀렌식님!

답변을 VMware와 이메일 헤더 분석으로 나눠서 말씀을 드릴게요.

1) Vmware 무결성 유지

말씀하신것처럼 가상화 파일(예: .vmdk)의 경우

FTK Imager로 파일 탐색후 추출

변환후 분석툴로 분석

VMware에서 실행시켜서 돌려서 직접적으로 보는 방법

정도로 확인을 해볼수가 있습니다.

앞의 2가지 방법은 vmdk 파일은 무결성 훼손에 대해서 특별히 걱정을 하지 않아도 되지만,

마지막 방법인 vmware에서 직접 돌려보는 경우에는 무결성이 훼손이 되게 됩니다.

FTK Imager나 Autopsy 등에서 이미지 파일을 불러와서 탐색/분석을 한다고 해도 이미지 파일 자체에는 쓰기가 일어나지 않지만, Vmware 에서 vmdk 파일을 불러와 실행을 하게 된다면, 사실상 윈도우즈를 부팅하면서부터 이미 기록이 발생하게 되다보니 무결성 훼손이 될 수 밖에 없습니다.

그래서 가상머신 파일을 발견했을경우, 수집한 가상머신 파일들에 대한 사본을 다시 만들거나, 정말 필요시에만 마지막단계로 실제 구동해서 확인하는것이 안전할것 같습니다.

물론 가상머신을 실제 구동해서 본다면 포렌식 툴에서 체크 못한 부분들을 추가로 확인할 가능성도 있겠지만

사실상 우리 눈에 익숙한 UI로 직관적으로 본다는 점 외에는 '분석'의 관점에서는 볼때는 분석되어 나오는것이 아닌 날 것을 그대로 보는것이기때문에 크게 도움이 되진 않는다고 생각합니다.

제 기억에 Vmware에서 실행을 할때 쓰기금지 모드를 체크하는 부분이 있었던것 같은데, 조금 긴가민가 해서 아무리 찾아보고 검색을 해봐도 찾을수가 없네요;;(다른 프로그램과 헷갈렸을 가능성도 있다보니...)

만약 vmware에서 제가 생각했던 쓰기금지모드로 실행을 하는 기능이 없다면,

남은 방법은 Vmware와 관련된 사본 파일들(vmdk 파일, .vmx 파일 등)에 대한 추가적인 사본을 생성해서

수집한 첫번째 사본은 안전하게 보관하고, 첫번째 사본의 사본 파일을 이용해서 가상머신을 구동하는것을 권해드립니다.

2) 이메일 발신자의 IP 확인

이 부분은 이번 시험 대비 강의 업데이트 하면서 한 번 다루려고 했던 내용인데, 우선순위에 조금 밀려서 시간관계상 이번에는 준비를 못했던 부분입니다. ㅜ_ㅜ

우선 간단하게나마 설명을 드리면 우리가 흔히 보는 메일은 헤더부분과 바디 부분으로 나뉘게 됩니다.

바디는 일반적으로 우리가 보는 메일 내용이라 바로 눈치 채셨을것 같아요.

중요한건 메일 헤더 부분인데, 이 헤더 부분에 발신자와 수신자의 이메일 주소, 발신 시간정보, 발신자의 IP정보, 거쳐온 서버의 기록 등이 담겨져 있습니다.

다 중요한 정보이지만 특히 IP주소는 더 중요할텐데, 이러한 발신자의 IP주소는 메일헤더에서 확인할수 있습니다. 다만 (제가 알기로는) 이러한 발신자의 IP주소가 항상 보여지는것은 아닙니다.

발신자가 사용하는 메일 서비스 제공자(네이버, 구글, 다음, 네이트 등)에 따라서 달라지거든요.

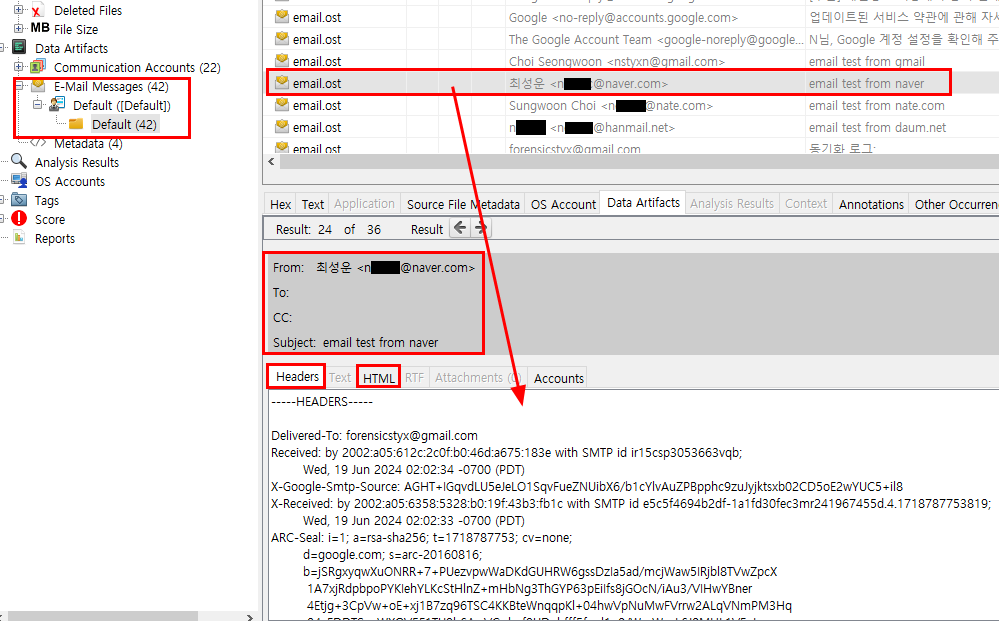

답변을 드리기 위해서 Outlook으로 테스트를 해봤는데 과정은 다음과 같습니다.

① outlook에 forensicstyx@gmail.com 이라는 계정을 연결

② 위의 주소를 수신자로 해서 네이버/다음/구글/네이트에서 테스트 메일발송

③ 받은 메일들을 outlook 에서 .msg, pst, .ost로 저장 및 자동저장 파일 수집

④ gmail.com 에 직접 접속하여 forensicstyx 라는 계정의 이메일 .mbox 로 추출

⑤ 수집한 이메일 관련 파일들을 분석을 위해서 이미징한 후 autopsy로 분석진행.

위의 순으로 분석한 결과는 아래와 같습니다.

▲ autopsy에서 해당 파일들을 클릭했을때 Text 탭에서 메일 헤더를 기본적으로 확인가능

▲ autopsy에서 해당 파일들을 클릭했을때 Text 탭에서 메일 헤더를 기본적으로 확인가능

▲ autopsy에서 Email 분석 결과에 대한 화면으로 [Data Artifacts] 탭의 메일 헤더 정보(Headers 탭)과 본문내용(HTML 탭) 확인 가능

▲ autopsy에서 Email 분석 결과에 대한 화면으로 [Data Artifacts] 탭의 메일 헤더 정보(Headers 탭)과 본문내용(HTML 탭) 확인 가능

위와 같은 방법으로 확인이 가능합니다.

그렇다면 발신자의 IP 주소를 확인해야하는데, 이부분은 메일 헤더의 어떤 부분을 봐야하는지가 문제인데,

메일 헤더에 많은 내용이 있지만 그 중에서 'X-Originating-IP:' 라는 부분을 찾아주세요.

위 항목에 기록된 내용이 발신자의 IP 주소입니다.

위의 이미지를 보시면 Header 내용중 'X-Originating-IP : 23.94.124.35' 라는 부분이 보이시죠?

위의 이미지를 보시면 Header 내용중 'X-Originating-IP : 23.94.124.35' 라는 부분이 보이시죠?

이게 발신자의 IP 주소입니다. (물론 임의의 주소로 변경했습니다~)

확인해본 결과 발신자의 웹메일 서비스 제공자가 네이버이거나 다음(한메일)인 경우에는 위의 이미지처럼 발신자의 IP 확인이 가능했으나, 네이트/구글은 확인이 불가능했다는점 참고해주세요~!

추가로, 위의 헤더에서 보이는 나머지 IP주소들은 해당 메일이 어떠한 경로로 왔는지에 대한 서버정보라고 생각해주세요.

0

안녕하세요, 인프런 AI 인턴입니다.

뽀렌식 님의 질문에 대해 유사한 내용을 다룬 기존 답변을 찾았습니다. 해당 내용이 뽀렌식 님의 궁금증을 일부 해결할 수 있을 것으로 보입니다.

[질문1] 및 [질문2]

가상화 파일 분석 방법 관련하여 FTK Imager와 가상 머신 환경에서의 분석 방법에 대한 비교 및 가상화 파일을 이용한 분석 과정에서의 무결성 문제에 관한 질문은 21회 시험 중 궁금사항입니다. 게시물에서 다루고 있습니다. 이 게시물에서는 가상화 파일(.vmdk 등) 분석 방법의 개요와 가상머신을 이용한 분석 시 무결성 유지에 대한 조언이 포함되어 있습니다. 특히, 가상머신 내 데이터의 접근 및 분석 과정에서 무결성을 유지하는 방법에 대한 내용이 지식공유자께서 상세히 답변해 주고 있습니다.

- 관련 질문 & 답변: 21회 시험 중 궁금사항입니다.

[질문 3]

아웃룩 이메일의 IP 주소 확인 방법과 관련하여, 직접적으로 이메일의 IP를 분석하는 방법에 해당하는 구체적 답변을 찾지 못했습니다. 이메일 및 IP 분석은 통상 메타데이터 분석, 네트워크 패킷 분석, 이메일 로그 및 헤더 분석 등 다양한 방법을 통해 접근할 수 있지만, 가상화 환경에서의 분석 또는 특정 도구 사용법에 관한 구체적인 해답은 제공된 정보 중에 포함되지 않았습니다.

저는 질문자님의 이해를 돕고자 지식공유자님의 기존 답변을 참고하여 유사한 답변 링크를 추천해드리고 있습니다.

현재 베타 기능으로 답변이 만족스럽지 않을 수 있는 점 양해 부탁드립니다. 🙏

추가적으로 궁금한 점이 있으시면, 이어서 질문해 주세요. 곧 지식공유자께서 답변해 주실 것입니다.