인프런 커뮤니티 질문&답변

local_rules.xml 설정했는데 "Microsoft Office Product Spawning Windows Shell" 로만 뜹니다

해결된 질문

작성

·

202

1

<!--

Rules from https://github.com/Neo23x0/sigma/tree/master/rules/windows/sysmon

@smtszk

updated by @nissy34

-->

<!-- Sysmon Wazuh Rules version 1.0-->

<group name="local,syscheck,">

<!-- Rule for ZEROMINI_RANSOM_NOTE.txt -->

<rule id="100001" level="10">

<decoded_as>json</decoded_as>

<field name="syscheck.path">>/ZEROMINI_RANSOM_NOTE.txt</field>

<description>ZEROMINI_RANSOM_NOTE.txt file detected.</description>

</rule>

<!-- Rule for .koyange extension -->

<rule id="100002" level="10">

<decoded_as>json</decoded_as>

<field name="syscheck.path">\.koyange$</field>

<description>File with .koyange extension detected.</description>

</rule>

</group>

<group name="sysmon,sysmon_process-anomalies,">

<rule id="300001" level="13">

<if_group>sysmon_event1</if_group>

<field name="win.eventdata.Image">calc.exe</field>

<description>Calc process started (possible ransomware simulation)</description>

</rule>

<rule id="300002" level="13">

<if_group>sysmon_event1</if_group>

<field name="win.eventdata.CommandLine">vssadmin delete shadows</field>

<description>Shadow copy deletion command detected (possible ransomware simulation)</description>

</rule>

<rule id="300003" level="13">

<if_group>sysmon_event1</if_group>

<field name="win.eventdata.TargetFilename">ZEROMINI_RANSOM_NOTE.txt</field>

<description>Ransom note detected (possible ransomware activity)</description>

</rule>

<rule id="300004" level="13">

<if_group>sysmon_event1</if_group>

<field name="win.eventdata.parentImage">python.exe</field>

<description>File with python extension detected (possible ransomware activity)</description>

</rule>

<rule id="300005" level="13">

<if_group>sysmon_event1</if_group>

<field name="win.eventdata.CommandLine">ping 8.8.8.8</field>

<description>Ping to 8.8.8.8 detected (possible network test or exfiltration attempt)</description>

</rule>

</group>이대로 추가 하고 재기동 후 정상작동 확인했는데

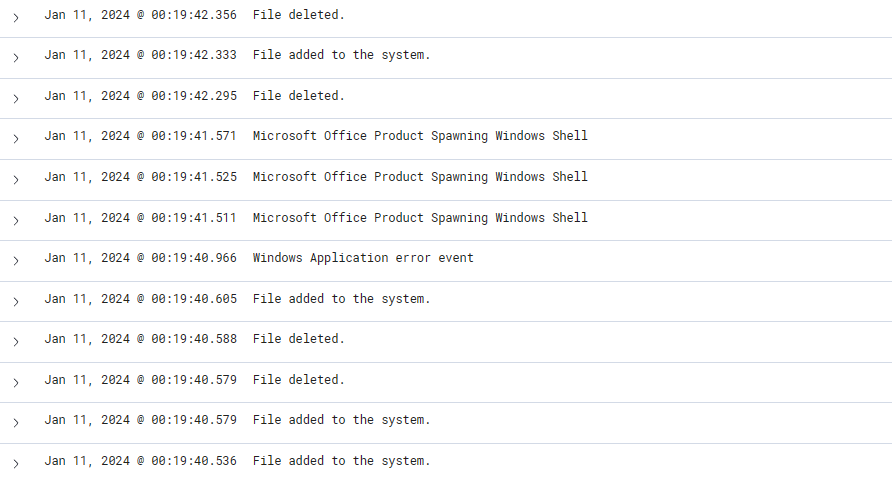

Windows에서 실행하고 나서 wazuh에서 확인해보니

선생님처럼 "Ping to 8.8.8.8 detected"로 뜨는게 아니라 그냥 "Microsoft Office Product Spawning Windows Shell"로 뜨네요 ㅠㅠ 뭐가 문제일까요

답변 1

0

안녕하세요 Zeromini 입니다 ^^ 열심히 학습하고 계시네요 좋습니다!

우선 아래 사항을 체크해 보시기를 추천드립니다

#1) ELK 로그를 보면 File deleted, Filed added to the system 관련으로만 로그가 나오는데 '>'를 눌러 내용을 보면 가상의 랜섬웨어를 실행시킨 시점이 맞는지?, 실행한 내용이 반영되어있는지 먼저 체크해보셔야합니다. (기존 Wazuh에서 Default로 Rule이 들어가 있어 우선순위에 따라 같은 행위임에도 불구하고 다른 로그가 나오는 경우가있습니다. 이경우에 해당 될것 같습니다)

#2) 2~3번 가상의 랜섬웨어를 동작후에 다시한번 로그를 확인해보세요 (그 시점을 잘 찾아보시면 나와있을것입니다) or 강의에서 말씀드렸던 해당 내용으로 로그를 검색해보는 방법도 있을것입니다.

#3) 네이버 드라이브를 통해서 제공해드린 가상머신에 세팅되어있는 값과 한번 비교하시기 전에 클라이언트의 sysmon을 다시 세팅하시고, wazuh 또한 /bin/.wazuh-control restart로 재기동을 해보시고 다시한번 보시면 됩니다!

혹시 추가적으로 안되시면 편하신 방법으로 말씀해주세요 (전체적인 룰세팅을 한번 확인해보아야할 필요성이 있습니다)